Manipulation av kontobalans med hjälp av kodinjektorer

Bedrägeriscenario – utredning av DetACT

Denna utredning beskriver ett nyligen inträffat bedrägeriscenario, delat av en av DetACT:s kunder och analyserat av DetACT:s analytiker. I detta fall använde cyberkriminella social ingenjörskonst, fjärråtkomstprogram och webbläsarmanipulation för att lura en bankkund.

Målet var att bygga upp förtroende genom att visa ett falskt kontosaldo, vilket i slutändan möjliggjorde bedrägliga transaktioner och kryptovalutarelaterade bedrägerier. Artikeln syftar till att informera bedrägeriutredare om nya tekniker för manipulering av digitala gränssnitt.

Hur bedrägeriet gick till: En narrativ redogörelse

Offret, en medelålders person med begränsad teknisk kunskap, kontaktades av vad som verkade vara en legitim supporttjänst. Uppringaren hävdade att misstänkt aktivitet upptäckts på offrets bankkonto och erbjöd hjälp med att säkra systemet. Tonen var brådskande men tillräckligt professionell för att vinna offrets förtroende.

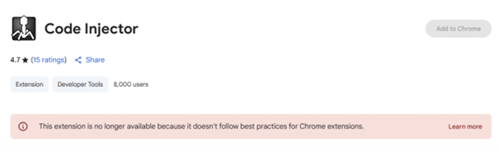

Under samtalet bad bedragaren om fjärråtkomst till offrets dator via Google Remote Desktop. När åtkomst beviljats, instruerades offret att installera ett webbläsartillägg – under förevändning att öka säkerheten online. Tillägget hette “Code Injector”, tillgängligt via Chrome Web Store. Vad offret inte visste var att verktyget gjorde det möjligt för angriparen att manipulera innehållet i webbläsaren.

Med tillägget installerat injicerade angriparen ett skript som visade ett falskt kontosaldo på startsidan till internetbanken – ett saldo som var mycket högre än det faktiska. Denna konstgjorda visning övertygade offret om att det fanns tillgängliga medel för att delta i vad som troligen var ett investeringsbedrägeri med kryptovaluta.

Viktiga fynd från utredningen

När offret senare kontaktade banken angående misstänkta kreditkortstransaktioner upptäckte bedrägeriteamet att det saldo kunden hänvisade till inte stämde med bankens backend-data.

Vidare utredning visade följande:

-

Det falska saldot visades endast på internetbankens startsida, inte på sidor med transaktions- eller kontodetaljer.

-

Saldot använde amerikanska tusentalsavgränsare (kommatecken), vilket inte är standard i europeiskt format – tydlig indikation på manipulation.

-

Offrets Chrome-webbläsare hade tillägget “Code Injector” installerat, vilket starkt tyder på lokal manipulation av webbsidor.

-

Offret bekräftade att hen fått fjärrhjälp under sen november eller början av december, vilket stämde med tidslinjen för skärmdumpen på det manipulerade saldot.

-

Alla inloggningar och transaktioner härstammade från offrets egna enheter.

-

Stora kreditkortstransaktioner hade godkänts med säkra metoder. Det misstänks att offret ovetande godkände dem via QR-koder som visades under skärmdelning, i tron att det rörde sig om legitima åtgärder.

Code Injector – teknisk genomgång

En code injector är ett webbläsartillägg eller verktyg som låter användaren infoga egen kod – vanligtvis JavaScript – i webbsidor medan de laddas. Detta kan användas för att ändra hur en sida ser ut eller fungerar lokalt i användarens webbläsare. Även om detta ofta används av utvecklare för testning eller anpassning, kan det också missbrukas för att manipulera innehåll – exempelvis genom att visa falska kontosaldon.

Tillägg som dessa är inte olagliga i sig, men användningen blir olaglig om:

-

De installeras utan användarens informerade samtycke

-

De används för att lura användare, t.ex. genom att visa falsk information i bedrägligt syfte

Code Injector är inte längre tillgängligt i Chrome Web Store, men finns fortfarande för nedladdning i Firefox Add-ons, Edge Store, samt i öppen källkod på GitHub: hxxps://github[.]com/Lor-Saba/Code-Injector

Analys av källkoden

DetACT:s analytiker laddade ner koden och extraherade filerna för att undersöka tilläggets funktioner. Bland de mest relevanta filerna fanns:

-

/script/main/inject.js– Huvudskriptet som injicerar kod -

/script/main/background.js– Hanterar bakgrundsprocesser och regler -

/script/main/browser-action.js– Hanterar användarinteraktioner -

/manifest.json– Definierar tillåtna webbplatser och rättigheter

inject.js är det centrala skriptet som injicerar anpassad JavaScript, CSS, eller HTML i sidor. Det gör detta genom att skapa motsvarande DOM-element (<script>, <style>, <link>) och infoga dem i sidan.

Missbrukspotential

Tilläggets funktionalitet gör det möjligt att manipulera webbsidors utseende hos offret. Exempel:

-

Ändra fält som visar saldo på banksidor

-

Dölj eller ändra säkerhetsvarningar och transaktionsuppgifter

-

Visa falska knappar, meddelanden eller bekräftelser

Observera: Dessa förändringar påverkar endast webbläsarens visning – inte bankens faktiska data.

Rekommendationer

Detta fall visar hur bedragare effektivt kombinerar social ingenjörskonst med enkla tekniska verktyg – som fjärrsessioner, tillägg och QR-koder – för att manipulera offer.

Rekommenderade åtgärder:

-

Var vaksam om kunder rapporterar saldon eller skickar skärmdumpar som inte stämmer med backend-data.

-

Ställ följdfrågor om fjärrhjälp, installation av tillägg eller delning av skärm.

-

Informera kunder om att banker aldrig kräver att du installerar ett webbläsartillägg.

-

Använd klientsidesskript för att upptäcka manipulation med kodinjektorer.

-

Observera att liknande verktyg finns i omlopp, t.ex. Kode Injector och Scripty.